Table des matières

Note importante — Ce guide est pensé pour l’apprentissage, les audits autorisés et la défense (blue team). Pas pour jouer aux apprentis sorciers.

Introduction rapide

Tu vas trouver ici, des outils qu’on croise en sécu offensive/défensive : scanners réseau, frameworks de pentest, analyseurs, forensic, auditeurs cloud, petits utilitaires bien pratiques. Tu vas pouvoir tester ton système et ton réseau pour y découvrir des failles éventuelles mais également t’aider à retrouver des mots de passe perdus. Il n’est pas question ici d’utiliser ces outils pour effectuer des accès non autorisés à des systèmes ou réseaux.

Cadre légal français à respecter au millimètre

Avant tout accès à un système ou réseau qui n’est pas le tien, il est nécessaire d’obtenir une autorisation écrite du propriétaire, en s’assurant que ce “propriétaire” est bien une personne responsable. Sans ça, tu sors du cadre et risque des poursuites. Une autorisation verbale n’est bien entendu pas suffisante.

Code pénal en France, Chapitre STAD :

- Art. 323‑1 : accès ou maintien frauduleux dans un système.

- Art. 323‑2 : entrave ou altération du fonctionnement.

- Art. 323‑3 / 323‑3‑1 : introduction/extraction/modification frauduleuse de données, fabrication/diffusion d’outils.

- Art. 323‑7 : la tentative est punie pareil.

D’une manière générale : confidentialité/vie privée (ex. 226‑1 et s.) et cadre RGPD si données perso.

Décharge : ce panorama est informatif. Tu es seul responsable de l’usage que tu en fais. Privilégie un lab isolé, des journaux activés, et des rapports propres.

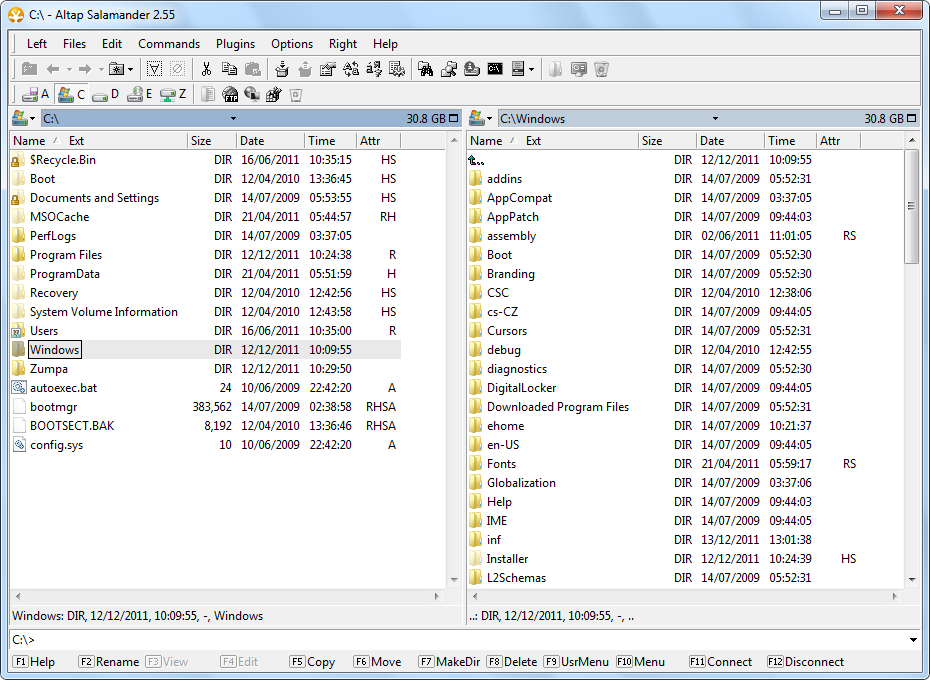

Altap Salamander

Un gestionnaire de fichiers Windows en double panneau, ultra‑réactif. Quand tu fais du tri de logs, de la copie en masse ou des comparaisons rapides, il va droit au but. Visionneuses intégrées, archives, FTP/partages réseau, et des plugins qui dépannent au quotidien. Ce n’est pas un outil “sécu” pur jus, mais en forensic léger ou en admin il rend de fiers services.

Site web : https://www.altap.cz/

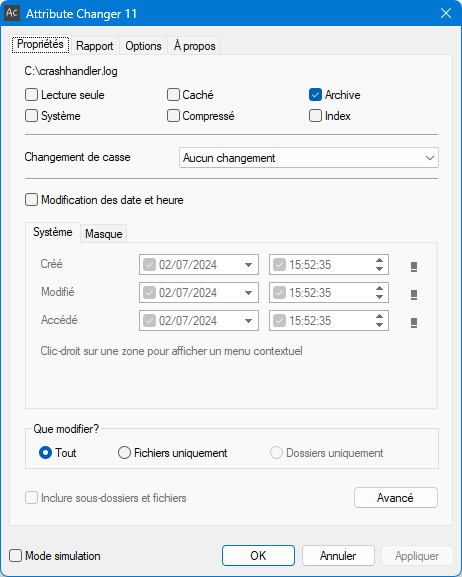

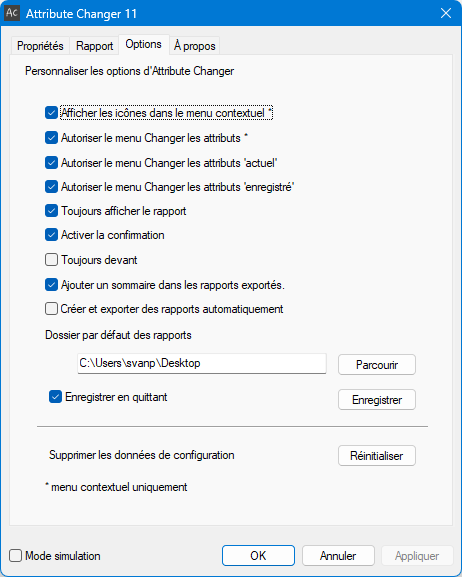

Attribute Changer

Petit addon pour l’Explorateur Windows : clic droit, et tu changes attributs et horodatages de lots de fichiers/dossiers. Pratique pour normaliser des ensembles avant archivage, corriger des métadonnées (dates EXIF), ou préparer un export. Il gère les filtres, le dry‑run et une journalisation propre. Sobre, efficace, idéal quand tu n’as pas envie d’écrire un script juste pour ça.

Site web : https://www.petges.lu/

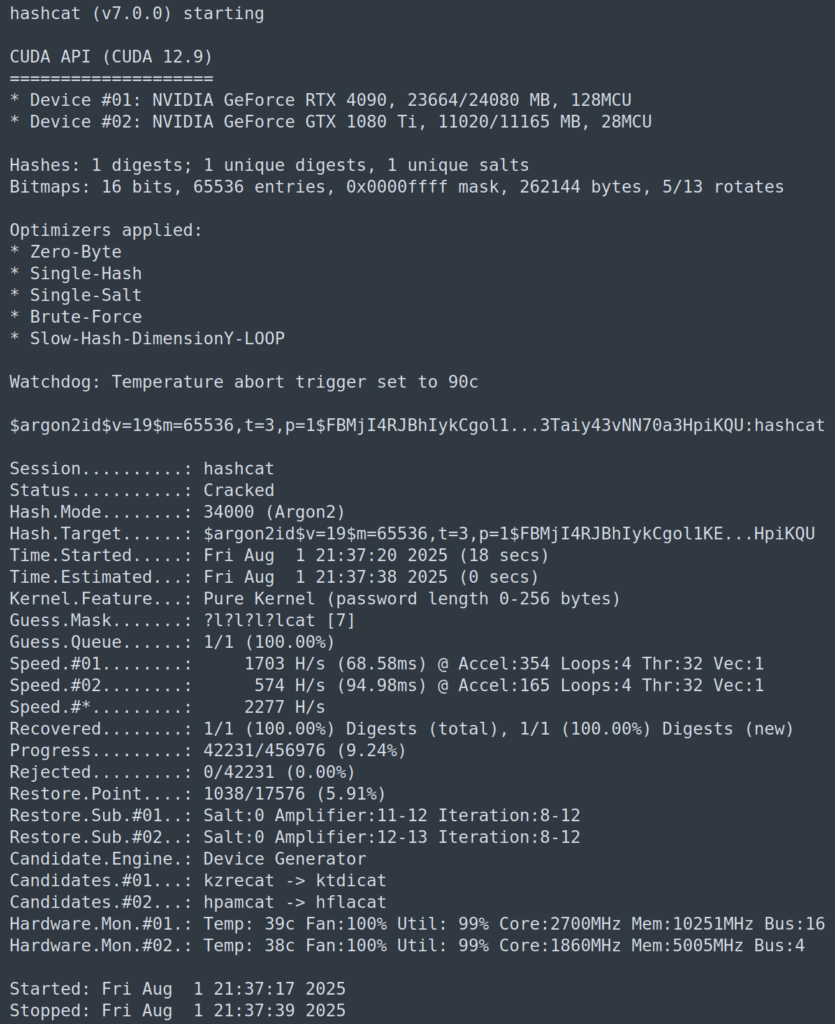

Hashcat

La référence open‑source pour tester la robustesse de mots de passe via GPU/CPU. Des centaines de formats de hachage, cinq grands modes d’attaque (dictionnaire, masque, règles, combinatoire, hybride), et une communauté qui pousse l’optimisation très loin. Indispensable en audits internes (rotation, entropie, politique), comme en réponse à incident quand des hachés fuitent. S’intègre nickel avec des wordlists/règles maison.

Site web : https://hashcat.net/hashcat/

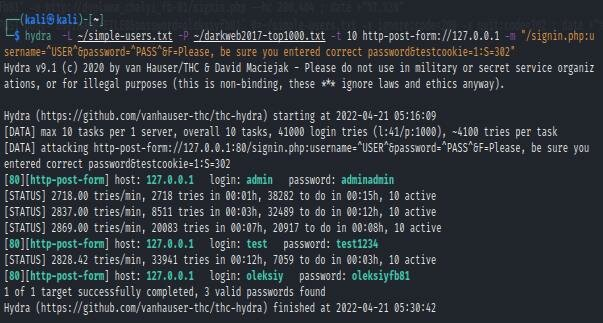

Hydra (THC Hydra)

Un classique pour tester la solidité des authentifications réseau (SSH, FTP, HTTP(S), SMB…). Le moteur parallélise à la volée, les modules couvrent un large spectre, et le pilotage en script est simple. Ça sert à valider les contre‑mesures (MFA, blocages, délais, CAPTCHA) et à débusquer des mots de passe trop faibles. Comme toujours : uniquement avec autorisation écrite.

Site web : https://github.com/vanhauser-thc/thc-hydra

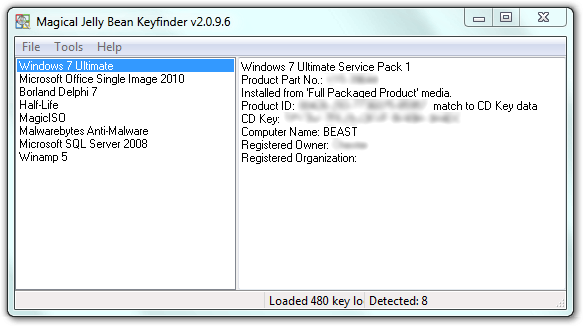

KeyFinder (Magical Jelly Bean)

Petit utilitaire Windows qui récupère les clés produit stockées localement (Windows, Office, et quelques logiciels). Parfait en migration ou inventaire quand il faut documenter des licences avant un wipe. Interface minimaliste, export rapide. À manier proprement sur des postes dont tu as la charge.

Site web : https://www.magicaljellybean.com/keyfinder/

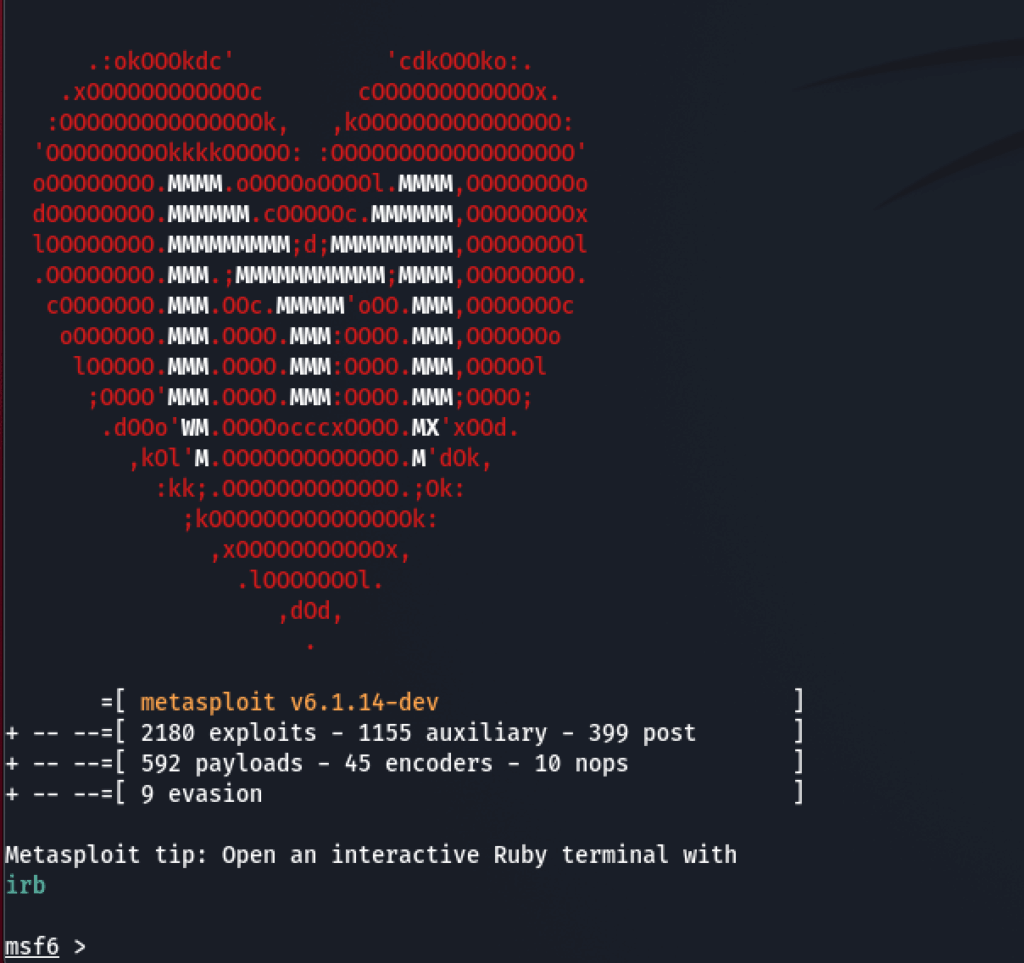

Metasploit Framework

Le framework de pentest le plus connu. msfconsole, milliers de modules (exploits, payloads, post‑exploitation), gestion de sessions, rapports… Excellent pour apprendre la chaîne attaque→défense, repro de vulnérabilités et validation de correctifs. S’intègre bien avec Nmap, des listes de cibles et de l’automatisation CI/CD.

Site web : https://www.metasploit.com/

NirSoft (suite)

Une grande collection d’utilitaires Windows : réseau, système, récupération de mots de passe locaux, monitoring… Très appréciée en admin et triage. Certains exécutables sont détectés en PUA (logique vu les fonctions). Télécharge depuis le site officiel et travaille en environnement contrôlé.

Site web : https://www.nirsoft.net/

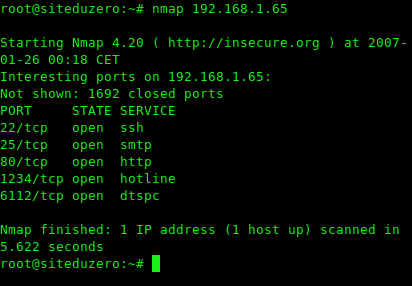

Nmap

Le scanner réseau par excellence. Découverte d’hôtes, services/versions, détection d’OS, et NSE pour des scripts de test ciblés. Indispensable pour cartographier un périmètre, prioriser les risques et préparer un pentest. Sorties propres, faciles à intégrer dans des rapports.

Site web : https://nmap.org/

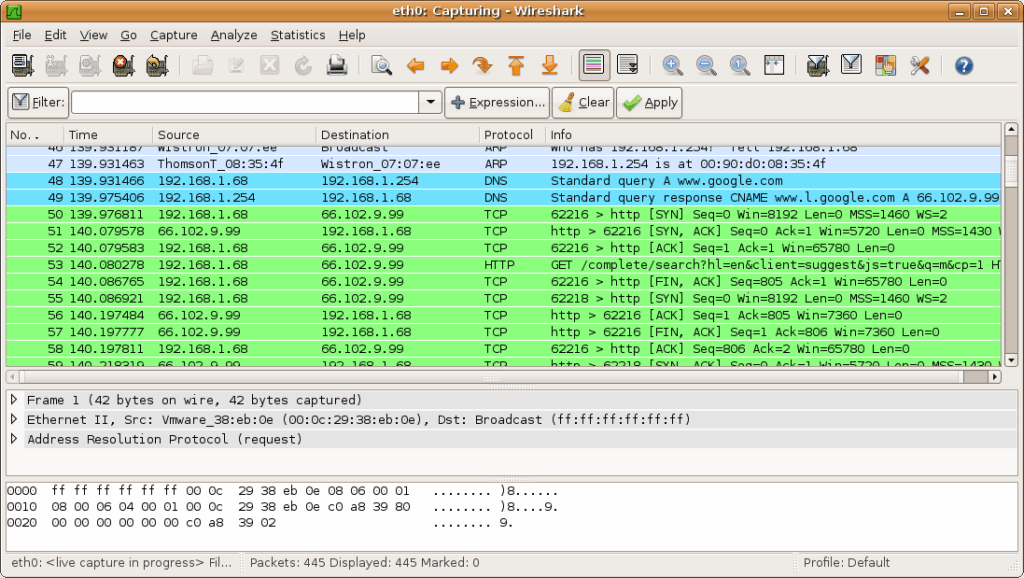

Wireshark

Le sniffer réseau open‑source. Tu captures, tu filtres, tu inspectes des centaines de protocoles. Parfait pour déboguer un service, comprendre un protocole, ou faire du forensic réseau. Interface Qt, filtres d’affichage puissants, et le cousin tshark pour la CLI.

Site web : https://www.wireshark.org/

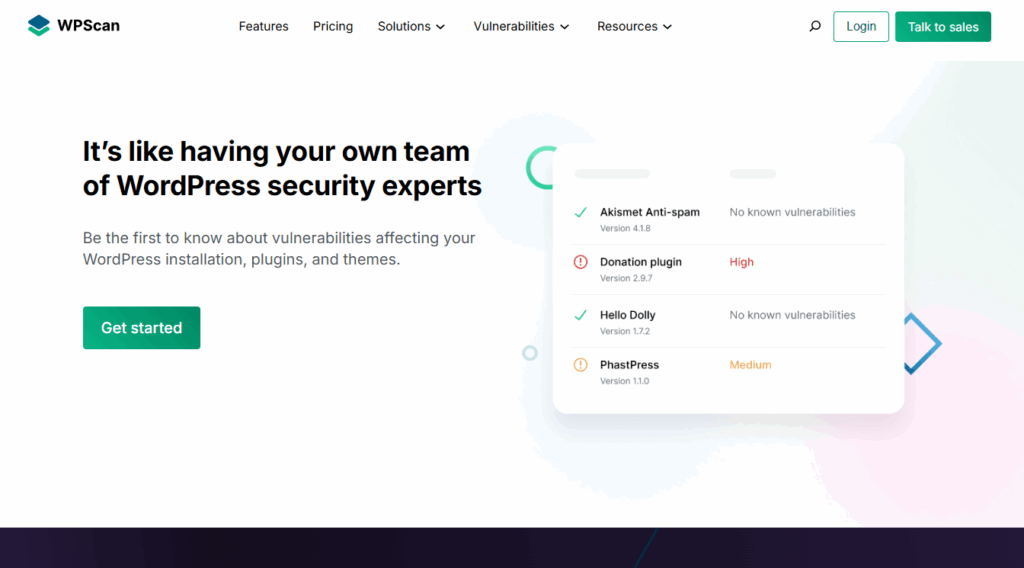

WPScan

Scanner dédié WordPress (cœur, thèmes, plugins), dopé à une base de vulnérabilités maintenue. Il existe en service et en CLI libre. Un must pour admins et équipes web : inventory, détection, et conseils rapides de durcissement.

Site web : https://wpscan.com/

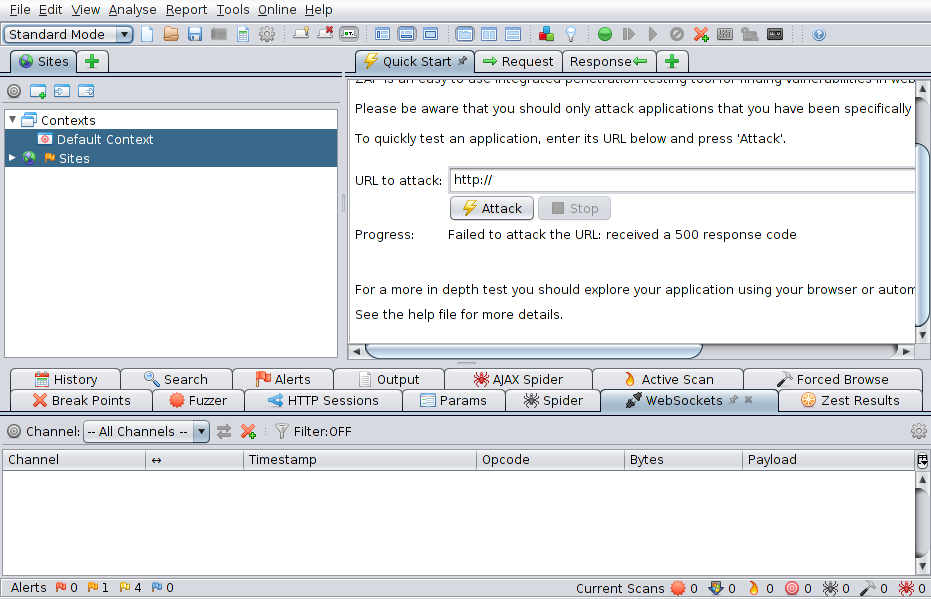

ZAP (OWASP Zed Attack Proxy)

Proxy d’audit web open‑source de l’OWASP. Interception/modif du trafic, scans actif/passif, fuzz, et intégration CI/CD. Bonne alternative libre à Burp dans pas mal de cas, avec une marketplace d’extensions très vivante. Idéal pour apprendre et pour des tests applicatifs autorisés.

Web site : https://github.com/zaproxy/zaproxy

Aucun Commentaire! Soyez le premier.